¿Por qué cifrar?

La información es poder, Para sacar el máximo partido de una información hay que compartirla con otros individuos: El plano del motor o la fórmula deben llegar a la fábrica. El autor del documento

(emisor) debe transferirlo a algún soporte (disco duro, CD, pendrive USB, impresión en

papel, cuenta de correo electrónico, upload a un servidor web, etc.) y hacer llegar ese

soporte hasta el destino (receptor) mediante algún canal de comunicación (empresa de

mensajería, fax, Internet, etc.).

Nuestra era de la información y las comunicaciones necesita el cifrado más que nunca,

porque cada vez existen más medios de almacenamiento (memorias portables de todo

tipo) y, sobre todo, más mecanismos de comunicación.

- Voz mediante teléfono (fijo/móvil).

- Mensajería instantánea breve (SMS,Whatsapp).

- Datos por línea digital (ADSL,Fibra).

- Aperturas por la redes internas de las empresas para que puedan trabajar sus trabajadores (VPN de teletrabajo), sus clientes (acceso web) y otras empresas (VPN de empresas).

Todas esas conversaciones utilizan redes compartidas con otros usuarios y administradas por otras empresas que no son nuestras.

Criptografía

En griego significa ocultar, escribir. Se puede traducir como mensaje oculto. Consiste en tomar el documento original y aplicarle un algoritmo cuyo resultado es un nuevo documento. Este documento estará cifrado (no puede ser entendido ni leído, pero llegará al destino que sabrá aplicar dicho algoritmo para recuperar el documento original. Realmente hace falta algo más que un algoritmo, debido a que el enemigo puede conocerlo. La privacidad la conocemos gracias a la clave del algoritmo (conjunto de valores que, combinados con el documento original y como se indica en el algoritmo, general un documento cifrado de tal forma que , solo con ese documento, es imposible deducir el documento original y la clave. Las claves de combinaciones son (letras, números, signos..) por lo tanto nuestra seguridad esta expuesta a ataques de fuerza bruta (recordamos que intenta probar todas las combinaciones posible para cifrar la contraseña). Para evitarlo, aplicaremos las siguientes medidas:

En griego significa ocultar, escribir. Se puede traducir como mensaje oculto. Consiste en tomar el documento original y aplicarle un algoritmo cuyo resultado es un nuevo documento. Este documento estará cifrado (no puede ser entendido ni leído, pero llegará al destino que sabrá aplicar dicho algoritmo para recuperar el documento original. Realmente hace falta algo más que un algoritmo, debido a que el enemigo puede conocerlo. La privacidad la conocemos gracias a la clave del algoritmo (conjunto de valores que, combinados con el documento original y como se indica en el algoritmo, general un documento cifrado de tal forma que , solo con ese documento, es imposible deducir el documento original y la clave. Las claves de combinaciones son (letras, números, signos..) por lo tanto nuestra seguridad esta expuesta a ataques de fuerza bruta (recordamos que intenta probar todas las combinaciones posible para cifrar la contraseña). Para evitarlo, aplicaremos las siguientes medidas:

- Utilizar claves de gran longitud.

- Cambiar regularmente la clave.

- Utilizar todos los tipos de caracteres posibles.

- No utilizar palabras fácilmente identificables.

- Detectar repetidos intentos fallidos en un corto intervalo de tiempo.

Criptografía simétrica y asimétrica

La criptografía simétrica utilizan la misma clave para los dos procesos (cifrar y descifrar). Son sencillos de utilizar y resultan bastantes eficientes. Cuando el receptor recibe el documento cifrado, se aplico el algoritmo con dicha clave pero en función descifrar. Si el documento no ha sido alterado en el camino y la clave es la misma, el resultado será el documento original. El problema de la criptografía simétrica es la circulación de las claves (como conseguimos que el emisor y y el receptor tengan la clave buena). No podremos utilizar el mismo canal inseguro por el que enviaremos el mensaje. Debemos de utilizar un segundo canal de comunicación, que también había que proteger y así sucesivamente. El segundo problema es la gestión de claves almacenadas.

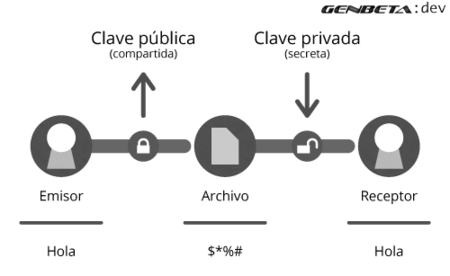

La criptografía asimétrica resuelve dos principales problemas:

- No necesitamos canales seguros para comunicar la clave que utilizaremos en el cifrado.

- No hay desbordamiento en el tratamiento de claves y canales.

Los algoritmos asimétricos tienen sus propios problemas:

- Son pocos eficientes.

- Analiza paquetes cifrados.

- Hay que proteger la clave privada.

- Necesitamos una copia de seguridad del llavero.

- Hay que transportar la clave privada.

- Tarjetas de contacto: Contactos metálicos del chip para interactuar con él.

- Tarjetas sin contacto: Utiliza tecnologías inalámbricas para interactuar con el chip.

Cifrar y firmar

La primera utilidad de la criptografía consiste en garantizar la confidencialidad de las comunicación cifrando un determinado documento. La segunda utilidad es conseguir determinar la autenticidad del emisor. En la criptografía asimétrica, el mecanismo de firma garantiza que el emisor es quien dice ser. El emisor aplica al documento una lista de caracteres. El emisor cifra ese resumen con su clave privada y lo envía al destino, junto con el documento original. En el destino se producen dos operaciones:

- Aplica la misma función hash al documento para obtener dicho resumen.

- Descifra el resumen recibido, utilizando la clave pública del emisor.

Si ambos resúmenes coinciden, el destino está seguro de que el documento es el mismo que el dueño de la clave pública que acaba de aplicar para descifrar el documento recibido. Si queremos que el documento original no sea interceptado en la transmisión desde el emisor al receptor, debemos de cifrarlo. Para ello usamos la clave pública del receptor. Así se realiza:

- El emisor aplica la función hash.

- El emisor toma su clave privada para aplicar el algoritmo asimétrico. Como resultado, el documento es cifrado.

- El emisor toma la clave pública del receptor para aplicar el algoritmo asimétrico al documento original y al documento resumen. Como resultado, el documento conjunto es cifrado, se envía al receptor.

El mecanismo de firma también se utiliza en las comunicaciones de datos para garantizar al servidor que somos clientes de confianza, así evitaríamos introducir usuario y contraseña. El servidor debe de tener almacenada la clave pública del cliente.

PKI. DNIe

PKI, todo lo necesario, tanto de hardware como software, para las comunicaciones seguras mediante el uso de certificadas digitales y formas digitales. eEn la comunicación segura entre cliente y servidor

- Autoridad de Certificación (CA): Emite certificados.

- Autoridad de Registro (RA): Asegura que el certificado del solicitante es de quien dice ser.

- Autoridad de Validación: (VA): Responsable de la validez de certificados digitales.

- Los repositorios: Almacenes certificados.

El funcionamiento es el siguiente:

- Durante el inicio de la sesión, el servidor envía su clave pública al cliente para que cifre el diálogo que van comenzar, pero el cliente antes comprueba que el servidor es quien dice ser.

- El servidor lo ha supuesto y ha enviado, junto con su clave pública, la firma digital de esa clave.

- El cliente verifica que forma, si ésta es correcta, la clave pública del servidor también lo es.

- El servidor a conseguido que una autoridad de certificación firme su clave pública.

- el cliente dispone de la clave pública de dicha autoridad dentro de su llavero de claves asimétricas.

Como todo en la seguridad informática, la PKI no es del todo perfecta, todavía disponemos de dos vulnerabilidades:

- Un virus en nuestro ordenador puede alterar el depósito de claves, e importar sin nuestro consentimiento claves públicas. Una conexión segura a un servidor mediante la autoridad de certificación no es fiable.

- Un ataque a los servidores podría probar su clave privada. El atacante puede firmar claves públicas de servidores peligrosos y los clientes se conectan con ellos confiando en que la forma es legal.

Vídeo:

No hay comentarios:

Publicar un comentario